不正侵入検知(IDS)とは

IDS(Intrusion Detection System)は、ネットワークやシステム上で発生する不正アクセスや異常な通信をリアルタイムで監視し、管理者へ通知するセキュリティシステムです。IDSの目的は「侵入を止める」のではなく、「侵入の兆候を素早く検知し、対策を講じる時間を確保すること」にあります。

代表的な検知対象としては、外部からの不正アクセスや、マルウェアによる異常通信、ユーザーの不審な操作などが挙げられます。IDSはネットワークの通信内容やログ情報を常時モニタリングし、事前に登録された攻撃パターンや通常時からの逸脱をもとに検知を行います。

主に導入される場所は、社内ネットワークの内部、ファイアウォールの内側、DMZなどです。検知した情報はログとして記録されるため、インシデント調査や再発防止にも役立ちます。

不正侵入防御(IPS)とは

IPS(Intrusion Prevention System)は、ネットワークを流れる通信をリアルタイムで監視し、不正なアクセスや攻撃を検知した時点で自動的に遮断・ブロックするセキュリティシステムです。IDSと異なり、検知だけでなく防御機能を持つ点が特徴です。

具体的には、ネットワークの通信経路上に設置され、攻撃と判定されたパケットを破棄したり、接続元IPをブロックしたりすることで、攻撃の被害拡大を未然に防ぎます。IPSは「リアルタイム防御」に特化しており、特にDDoS攻撃やポートスキャンなどの即時対処が求められる脅威への対策に適しています。

主にゲートウェイやファイアウォールの外側などに設置され、企業の外部接続ポイントを守る「盾」のような役割を担います。

【比較表】IDSとIPSの違い

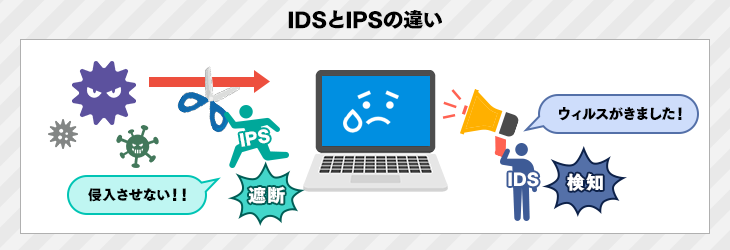

結論から言うと、IDSは「侵入の兆候を検知して知らせる仕組み」、IPSは「不正通信を検知してその場で遮断する仕組み」です。すでに説明したとおり役割が異なるため、目的によって選ぶべき対策も変わります。

判断のポイントはシンプルで、「まず検知して状況を把握したいならIDS」「被害を未然に止めたいならIPS」が基本です。加えて、設置場所や運用負荷(誤検知対応を含む)まで踏まえると、自社に合う構成を考えやすくなります。

| IDS(不正侵入検知システム) | IPS(不正侵入防御システム) | |

|---|---|---|

| 役割 | 不正アクセスの検知・管理者への通知 | 不正アクセスの検知・通信の遮断(防御) |

| 動作 | 攻撃を検知し、アラートを発する | 攻撃を検知し、自動でブロックする |

| 設置場所 | 監視対象のネットワークの通信をコピーできる場所(ミラーポートなど) | 保護したいネットワークの通信経路上(インライン) |

IDS・IPS・FW・WAFの役割と違い

セキュリティ対策ではファイアウォール(FW)やWAF(Web Application Firewall)といった製品もよく比較されます。これらは守備範囲(防御するOSI参照モデルのレイヤー)が異なります。多層的な防御を実現するためには、それぞれの役割を理解し、組み合わせて利用することが重要です。

| ファイアウォール(FW) | IDS | IPS | WAF | |

|---|---|---|---|---|

| 主な役割 | 通信の許可・拒否 | 不正侵入の検知・通知 | 不正侵入の検知・防御 | Webアプリケーションの保護 |

| 防御レイヤー | ネットワーク層・トランスポート層 | ネットワーク層・トランスポート層 | ネットワーク層・トランスポート層 | アプリケーション層 |

| 判断基準 | IPアドレス, ポート番号 | シグネチャ, 通信パターン | シグネチャ, 通信パターン | HTTPリクエストの内容 |

次章では、こうした違いを踏まえたうえで、IDS・IPSの種類や検知の仕組みを整理します。導入後の運用イメージまで含めて理解したい方は、そのまま読み進めてください。

「どちらを導入すべきか迷っている」「自社にあった対策を知りたい」という方は、複数製品を比較できる無料資料をご活用ください。機能・構成・運用負荷の観点から、自社に合う選択肢を整理できます。

IDS・IPSの種類

IDS・IPSには、主に「クラウド型」「ホスト型」「ネットワーク型」の3種類があります。導入目的や監視対象によって適した種類が異なるため、それぞれの特徴を理解しておきましょう。

クラウド型

クラウド型は、クラウド上に構築されたIDS・IPSを利用する方法です。ネットワーク構築や機器の設定が不要のため、導入しやすい点が魅力です。監視範囲や対応内容は製品ごとに異なりますが、運用・保守はベンダーに任せられるため、セキュリティ運用の負担軽減にもつながります。

ただし、クラウドベンダーの障害やネットワーク遅延の影響を受ける可能性がある点には注意が必要です。

ホスト型

ホスト型は、各サーバや端末(ホスト)にIDS・IPSをインストールして個別に監視を行う方法です。ログファイルやファイル改ざん、不正プロセスなど、OSレベルでの挙動を細かくチェックできるのが特徴です。

一方で、監視対象が限定されるため、保護したい端末が複数ある場合は、それぞれにインストールが必要となります。

ネットワーク型

ネットワーク型は、ネットワーク上に設置して通信パケットを監視する方法です。DMZ(※)やファイアウォールの内外など、広範囲のネットワークトラフィックをカバーできる点が強みです。異常検知や遮断のスピードも速く、企業の基幹ネットワーク全体を守る役割を担います。

※DMZ(非武装地帯)とは、外部ネットワークと社内ネットワークの中間に設けるエリアのこと。公開サーバなどを配置し、内部ネットワークへの侵入リスクを低減する目的で利用されます。

各方式のより詳細な違いや活用シーンについては、以下の記事で図解付きで紹介しています。

IDS・IPS導入のメリットと課題

IDS・IPSを導入することで、セキュリティは強化されますが、一方で運用上の課題も存在します。導入を検討する際は、メリットと課題の両方を理解しておくことが大切です。

メリット:早期発見と証拠保全

最大のメリットは、サイバー攻撃の早期発見につながることです。不正な通信を検知して管理者に通知することで、被害が拡大する前に対処できる可能性が高まります。また、IDS・IPSが記録するログは、万が一インシデントが発生した際に、攻撃の手法や侵入経路を特定するための重要な証拠(フォレンジック情報)として役立ちます。

課題:誤検知と運用負荷への対策

IDS・IPSは、正常な通信を攻撃と誤って判断する「誤検知」が発生することがあります。特にIPSの場合、誤検知によって正常な業務通信まで遮断してしまうリスクがあります。そのため、導入後は自社の環境に合わせて検知ルールを継続的に調整(チューニング)する作業が欠かせません。

また、日々大量に発生するアラートの中から、本当に対処が必要なものを特定するには専門的な知識が必要です。こうした運用負荷が課題となる場合、専門家が監視・運用を代行するSOC(Security Operation Center)サービスなどを活用することも有効な選択肢となります。

IDS・IPSの仕組み

IDS・IPSには、「シグネチャ型」と「アノマリ型」という2つの検知方法があります。どちらを採用するかによって、検知の精度や対応可能な脅威が異なります。

シグネチャ型(署名型)

シグネチャ型は、あらかじめ登録された既知の攻撃パターン(シグネチャ)と一致する通信を「不正」と判断する仕組みです。誤検知が少なく、安定した検知精度が得られる点がメリットです。

ただし、未知の攻撃や新種のマルウェアといった「パターン未登録」の脅威には対応が難しく、検知漏れの可能性があります。

アノマリ型(異常検知型)

アノマリ型は、あらかじめ「正常な通信のパターン(しきい値)」を学習・設定し、それと異なる動作を「異常」と判断して検知する仕組みです。未知の攻撃にも対応できる柔軟性があり、新たな脅威の早期発見に効果を発揮します。

一方で、正常な通信と少し異なるだけでアラートを出すため、誤検知が増えるリスクがあります。また、チューニングや分析の手間が発生するケースもあるでしょう。

それぞれの方式に強み・弱みがあるため、製品選定時は組み合わせの有無や自社に必要な検知レベルを確認しましょう。以下の記事では、検知方式に着目したIDS・IPS製品の選び方を詳しく解説しています。

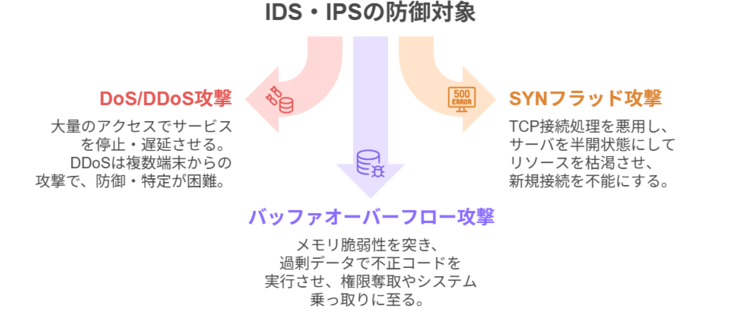

IDS・IPSの防御対象

IDS・IPSはどちらも不正侵入を検知・防御しますが、役割は異なります。IDSは「兆候の検知と通知」、IPSは「不正通信の遮断」まで担う仕組みで、止めたい攻撃のタイプやシステム構成によって優先すべき製品が変わります。ここでは代表的な攻撃例を通して、どの対策が必要かを整理します。

DoS攻撃(DDoS攻撃)

DoS(Denial of Service)攻撃は、Webサイトやサーバに対して大量のアクセスやデータを送りつけ、サービス停止や著しい遅延を引き起こすサイバー攻撃です。これにより、正規のユーザーがWebサービスを利用できなくなります。

さらに高度な攻撃であるDDoS(Distributed Denial of Service)攻撃は、複数のコンピュータから一斉に攻撃を仕掛けることで、より強力かつ広範な障害を発生させます。複数のIPから同時攻撃されるため、防御が難しく、攻撃元の特定も困難です。

ポイント:大量通信を“止めたい”場合は、遮断まで行えるIPSの比重が高くなります。

SYNフラッド攻撃

SYNフラッド攻撃は、DoS攻撃の一種で、TCP通信の接続確立処理(三者間ハンドシェイク)を悪用する手法です。攻撃者は、送信元IPを偽装したSYNパケットを大量に送りつけ、サーバ側がACK応答後の返答を待ち続ける「半開状態」を大量に発生させます。

これにより、サーバのリソースが枯渇し、新規接続が受け付けられない状態(サービス不能)に陥ります。IDS・IPSはこのような不正な接続要求のパターンを検知・遮断することで被害を軽減します。

ポイント:検知だけでなく接続自体を抑えたいならIPSが有効です。

バッファオーバーフロー攻撃(BOF)

バッファオーバーフロー攻撃(Buffer Overflow Attack)は、プログラムのメモリ処理の脆弱性を突いた攻撃です。意図的に過剰なデータを送り込み、確保されたメモリ領域を超えさせることで、不正なコードを実行させたり、管理者権限を奪ったりする恐れがあります。

攻撃によっては、サーバの動作停止だけでなく、マルウェアの侵入やシステムの完全な乗っ取りにつながる危険性もあるため、適切な検知・防御が重要です。

ポイント:脆弱性悪用の兆候を早く拾う用途ではIDS、侵入を未然に止めたい場合はIPSが向きます。

このような攻撃に備えるには、「どの攻撃を検知したいか」「どこで遮断したいか」「運用負荷をどこまで許容できるか」を整理したうえで製品を選ぶことが重要です。以下の記事では、最新のIDS・IPS製品の特徴や選び方を比較しています。対策を検討中の方はぜひ参考にしてください。

「侵入されてから気づく」では遅い。攻撃を“防ぐ仕組み”を。

高度なサイバー攻撃は、すでに社内ネットワークに侵入してから数週間、潜伏するケースもあります。

そのため、IDS/IPSのようなリアルタイム検知・防御の仕組みを経営レベルで理解し、投資判断することが重要です。

今話題のサイバー攻撃を踏まえて、自社に最適な侵入検知・防御システムを選びましょう。

ITトレンドで過去に不正侵入検知・防御システム(IDS・IPS)を資料請求した方のお悩みや要望から作成した簡単な質問に答えるだけで、最適なシステムを案内します。

無料で今すぐ利用できますので、下のリンクから診断を開始してください。

▶不正侵入検知・防御システム(IDS・IPS) おすすめ比較・無料診断

IDS・IPSで防げない攻撃にはWAFの併用が効果的

IDS・IPSは、ネットワークやサーバへの不正アクセスを検知・遮断し、システム全体のセキュリティを強化する役割を果たします。しかし、すべてのサイバー攻撃に対応できるわけではなく、特にWebアプリケーション特有の脆弱性を狙ったサイバー攻撃に効果を発揮します。

そこで有効なのが、WAF(Web Application Firewall)の併用です。WAFは、SQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションの脆弱性を突く攻撃に特化して防御を行います。

IDS・IPSが“外側”を、WAFが“内側(アプリケーション層)”を守るようなイメージで、多層的な防御を構築することが重要です。セキュリティリスクが多様化・複雑化する今、複数のツールを組み合わせた対策が求められています。

以下の記事では、WAFの仕組みや選び方、導入メリットをわかりやすく紹介しています。Webアプリケーションを保護したい方は、ぜひご覧ください。

まとめ

IDS・IPSとは、ネットワークやサーバへの不正アクセスを検知・遮断して被害を未然に防ぐセキュリティシステムです。導入形態には「クラウド型」「ホスト型」「ネットワーク型」があり、検知方式は「シグネチャ型」「アノマリ型」の2つに大別されます。

それぞれの方式には得意分野や制限があるため、自社のシステム環境やリスクに応じた最適な構成を選ぶことが、効果的なセキュリティ対策の第一歩です。さらに、WAFなど他のセキュリティ製品と併用することで、より強固な防御体制が実現できます。

ITトレンドでは、実際に多くの企業で導入されているIDS・IPS製品の比較資料を用意しています。まずは資料を取り寄せて、自社に合った製品選びの第一歩を踏み出しましょう。